Zero-Day (Sıfır Gün) Gerçeği-1: Pazarlama Balonları ve Sahadaki Gerçekler

Müşterilerimizden ve bayilerimizden gelen sorulardan anladığım kadarıyla Zero-Day konusunda bir kafa karışıklığı mevcut. Belki de benim kafam karışıktır. Yine de karışık kafamdakileri ifade etmeye çalışacağım.

Siber güvenlik dünyasında her yıl yeni bir “korkulu rüya” trend olur. Ancak bir süredir değişmeyen tek gündem maddesi, ismini sıkça duyduğumuz ama içinin ne kadar dolu olduğu konusunda kafaların epey karışık olduğu Zero-Day (Sıfır Gün) kavramıdır.

Bugün, teknik jargonun arkasına saklanmadan, hem bir araştırmacı hem de sahada çözüm üreten bir entegratör gözüyle bu konuyu masaya yatıracağız. Zero-Day nedir?

Bir ürünün üzerinde “Zero-Day Koruması” yazması sizi gerçekten korur mu? Yoksa bu sadece satışçıların diline pelesenk olmuş bir pazarlama taktiği mi?

Zero-Day Nedir? (Ve Ne Değildir?)

En yalın haliyle Zero-Day; bir yazılım veya donanımda bulunan, henüz üreticinin bile haberdar olmadığı ve dolayısıyla kapatmak için henüz bir yamasının (patch) bulunmadığı güvenlik açığıdır.

Neden “Sıfır Gün”? Çünkü açığın keşfedildiği an ile saldırganların bunu kullanmaya başladığı an arasında, savunma tarafının hazırlık yapabileceği “sıfır günü” vardır.

Böyle söyleyince ne kadar korkutucu geliyor. Ama gerçek işleyiş bu hızda olmuyor.

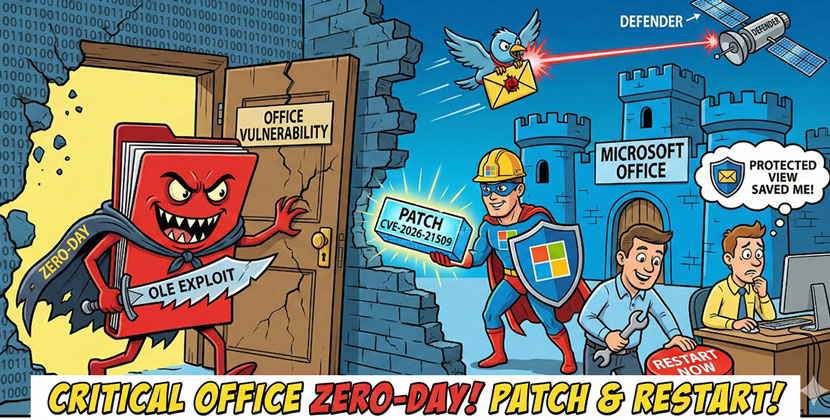

Tenable ve benzeri kaynakların da vurguladığı gibi; bu sadece teorik bir açık değildir. Saldırgan bu açığı kullanıp bir Exploit (İstismar Kodu) yazdığında ve bunu bir saldırıda kullandığında, olay Zero-Day Atağına dönüşür.

Bir açığın bulunup silah haline getirilmesi süreci, filmlerdeki gibi siyah kapüşonlu birinin klavyeye rastgele basmasıyla gerçekleşmez. Bunun bir ticareti ve belirli bir süreci vardır.

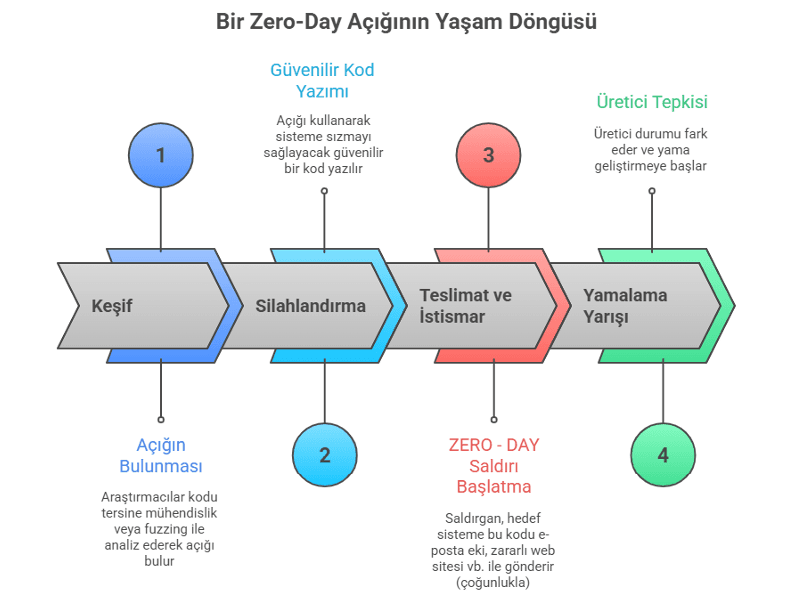

Keşif (Discovery): Araştırmacılar veya kötü niyetli aktörler, kodu tersine mühendislik (reverse engineering) veya fuzzing yöntemleriyle zorlayarak güvenlik açıklarını bulur.

Silahlandırma (Weaponization): Açığı bulmak yeterli değildir. Bu açığı kullanarak sisteme sızmayı sağlayacak güvenilir bir istismar kodu geliştirilir.

Teslimat ve İstismar: Saldırgan, hedef sisteme bu kodu gönderir. Bu genellikle bir e-posta eki veya zararlı web sitesi aracılığıyla gerçekleşir.

Yamalama Yarışı: Üretici durumu fark eder veya açık ifşa edilir ve yama geliştirme süreci başlar. En kritik aşama budur.

Otomatize Yama Yönetiminin Zero-Day Duruşuna Etkisi

Sahada sıkça karşılaşılan soru şudur: “Madem Zero-Day’in yaması yok, o zaman Yama Yönetimi (Patch Management) yazılımlarının buna ne faydası var?”

Cevap nettir: Saldırı yüzeyini daraltmak.

Action1 ve benzeri modern yama yönetimi çözümleri, Zero-Day stratejisinde hayati rol oynar.

Saldırı Zincirini Kırmak: Saldırganlar genellikle içeri girmek için bir Zero-Day kullanır; ancak içeride yayılmak için çoğunlukla bilinen ve yamalanmamış eski güvenlik açıklarını tercih eder. Sistemleriniz güncelse, saldırgan ilk aşamada durdurulmasa bile ilerleyemez.

O Kritik “24 Saat” Kuralı: Bir Zero-Day açığı ifşa edildiğinde ve üretici acil bir güvenlik yaması yayınladığında, bu yamayı saatler içinde tüm istemcilere dağıtabilmek hayati öneme sahiptir. Otomatik yama yönetimi, tehdidin hızla kapatılmasını sağlar.

“Zero-Day Çözümü” Olduğunu İddia Etme Modası

“Bizim ürünümüz Zero-Day saldırılarını %100 engeller” diyen birini duyarsanız, temkinli olun. Bilinmeyen bir tehdidi %100 garantiyle engellemek mümkün değildir.

Ancak etkili bir çözümün sahip olması gereken bazı temel özellikler vardır:

Davranışsal Analiz: İmza tabanlı çözümler yetersizdir. Zero-Day saldırılarında sistem, dosyanın ne yaptığına bakmalıdır.

Anomali Tespiti: Ağ trafiği ve kullanıcı davranışlarındaki normal dışı hareketler algılanabilmelidir.

Sanal Korumalı Alan (Sandbox): Şüpheli dosyalar izole ortamda çalıştırılarak analiz edilmelidir.

Dark Web İzleme: Ayrı bir uzmanlık alanıdır.

Sonuç ve Öneriler

Sahadaki tecrübeler şunu göstermektedir: Mucizevi bir “gümüş kurşun” yoktur. Zero-Day pazarlamasıyla algı oluşturmaya çalışanlara karşı en güçlü savunma Temel Siber Hijyendir.

Envanterinizi bilin. Görmediğiniz cihazı koruyamazsınız.

Yama yönetimini otomatize edin. (Action1 gibi çözümlerle)

Kullanıcılarınızı eğitin.

Unutmayın; saldırganların yalnızca bir kez başarılı olması yeterlidir. Savunma tarafı ise her zaman başarılı olmak zorundadır. Bu asimetrik savaşta en büyük destekçiniz otomasyon ve görünürlüktür.

Sonraki Yazı: Zero-Day’in Anatomisi: Bir Zafiyetin Yeraltından CVE Listesine Yolculuğu

Güvenli günler dilerim.

Mustafa Kemal Bayram