Aralık 2021’de, milyonlarca uygulamada kullanılan bir Java loglama kütüphanesi olan Log4j’de ortaya çıkan bir güvenlik açığı, dünya genelindeki güvenlik ekiplerini kriz moduna soktu. Açık o kadar yaygın ve o kadar kritikti ki, CISA bunu şimdiye kadar görülmüş en ciddi güvenlik açıklarından biri olarak tanımladı. Asıl çarpıcı olan neydi? Kuruluşların büyük bir kısmı açığın varlığından bile haberdar olmadan önce, saldırganlar bu zafiyeti zaten istismar ediyordu.

Bu, sıfır gün (zero-day) exploit’lerinin acımasız gerçeğidir. Bunlar, evinizde varlığından haberiniz olmayan gizli bir kapıyı birinin keşfetmesi ve siz kilit takamadan içeri girmesiyle eşdeğerdir.

Bir Güvenlik Açığını “Zero-Day” Yapan Nedir?

Bir zero-day exploit, yazılım üreticisinin henüz bilmediği bir yazılım açığını hedef alır. İsim, geliştiricilerin bu açığı düzeltmek için tam olarak sıfır güne sahip olmasından gelir. Ortada bir yama yoktur. Herhangi bir güvenlik güncellemesi mevcut değildir. Antivirüs yazılımınız bu tehdidi aramaz çünkü kimse onun orada olduğunu bilmiyordur.

Bu açıkları bu kadar tehlikeli yapan şey şudur: birisi zafiyeti keşfedip bir çözüm üretmeden önce savunma yoktur. İstismar ile yamanın yayınlanması arasındaki bu zaman aralığı, saldırganların asıl hasarı verdiği dönemdir. Bazen bu süre günlerdir. Bazen aylar sürer.

Zero-Day Açıkları, Normal Güvenlik Açıklarından Nasıl Ayrılır?

Siber güvenlik dünyası her yıl binlerce güvenlik açığıyla karşı karşıya kalır. Bunların çoğu öngörülebilir bir modeli izler: araştırmacı açığı bulur → üretici yama yayınlar → kuruluşlar güncellemeyi uygular → sorun çözülür. Bunlar bilinen güvenlik açıklarıdır ve ciddi olsalar bile en azından nasıl düzeltileceklerine dair bir yol haritası vardır.

Zero-day açıkları bu düzeni tamamen tersine çevirir:

-

- Uyarı yok: Bir zero-day’in ilk işareti çoğu zaman başarılı bir ihlaldir

- Anında çözüm yok: Üreticilerin yamaları geliştirmesi ve test etmesi zaman alır

- Maksimum istismar edilebilirlik: Saldırganlar, açık bilinir hâle gelmeden önce sınırlı bir zamanları olduğunu bilir

- Daha yüksek risk: Yama yayınlanana kadar kuruluşlar savunmasızdır

Bir güvenlik açığının keşfi ile yamanın devreye alınması arasındaki ortalama süre günlerden haftalara kadar değişebilir. Zero-day durumlarında ise bu zaman çizelgesi dramatik şekilde sıkışır ve güvenlik ekipleri üzerinde ciddi bir baskı oluşur.

Bir Zero-Day Saldırısının Anatomisi

Bu saldırıların nasıl gerçekleştiğini anlamak, neden bu kadar etkili olduklarını da açıklar. İşte tipik bir yaşam döngüsü:

Keşif Aşaması: Saldırganlar zafiyeti çeşitli yöntemlerle keşfeder; yazılımları tersine mühendislikle inceleyerek, kod depolarını analiz ederek veya penetrasyon testleri sırasında şans eseri bularak. Hatta bazıları, bu exploit’lerin yüz binlerce dolara satılabildiği dark web pazarlarından zero-day bilgilerini satın alır.

Silahlandırma: Zafiyet keşfedildikten sonra, saldırganlar bu açığı kullanmak üzere özel olarak tasarlanmış exploit kodları geliştirir. Bu iş “script-kiddie” seviyesinde değildir; güvenilir bir exploit oluşturmak çoğu zaman derin teknik bilgi gerektirir.

Dağıtım: Exploit, hedeflere birden fazla vektör üzerinden ulaştırılır:

- Zararlı ekler içeren phishing e-postaları

- Drive-by indirme sunan ele geçirilmiş web siteleri

- Meşru yazılım güncellemelerini zehirleyen tedarik zinciri saldırıları

- Güvenilir web sitelerinde yayınlanan kötü amaçlı reklamlar (malvertising)

Çalıştırma ve Etki: Saldırı başarılı olursa, saldırganlar yetkisiz erişim elde eder. Bundan sonra ne yapacakları hedeflerine bağlıdır; veri çalmak, fidye yazılımı dağıtmak, gelecekteki saldırılar için kalıcılık sağlamak veya ağ içinde yatay hareket etmek.

Oyunu Değiştiren Önemli Zero-Day Saldırıları

Stuxnet (2010): Muhtemelen tarihteki en ünlü zero-day saldırısı olan Stuxnet, İran’daki nükleer tesisleri hedef almak için dört farklı zero-day güvenlik açığını kullandı. Bu saldırının karmaşıklığı, devlet destekli bir müdahaleyi işaret ediyordu ve hükümetlerin siber savaşa bakışını kökten değiştirdi. Solucan, özellikle endüstriyel kontrol sistemlerini hedef alarak santrifüjlerin hızlarını manipüle etti ve aynı anda izleme sistemlerine normal çalıştıklarını raporladı.

Eternal Blue (2017): ABD Ulusal Güvenlik Ajansı tarafından geliştirildiği ve daha sonra sızdırıldığı iddia edilen bu Windows SMB güvenlik açığı, dünya genelinde hastaneleri, işletmeleri ve kamu kurumlarını felç eden WannaCry fidye yazılımı salgınının temelini oluşturdu. Saldırı, tek bir günde 150 ülkede 200.000’den fazla bilgisayarı etkiledi.

Log4Shell (2021): Daha önce bahsedilen Log4j güvenlik açığı, sayısız uygulama ve servisi etkiledi. Şiddet puanı mümkün olan en yüksek seviyedeydi: 10 üzerinden 10. Güvenlik ekipleri aylarca sistemleri yamamak zorunda kaldı ve bugün bile hâlâ savunmasız kalan bazı örnekler bulunuyor.

Geleneksel Güvenlik Önlemleri Neden Yetersiz Kalır?

Antivirüs yazılımları imza tabanlı tespitle çalışır; bilinen zararlı yazılım kalıplarını arar. Exploit tamamen yeni olduğunda, eşleşecek bir imza yoktur. Bu, parmak izleri hiçbir veri tabanında bulunmayan bir suçluyu parmak iziyle tanımlamaya çalışmaya benzer.

Saldırı tespit sistemleri benzer zorluklarla karşılaşır. Bilinen saldırı kalıplarını tespit etmede oldukça başarılıdırlar ancak tamamen yeni istismar yöntemlerini bütünüyle kaçırabilirler.

Çevre güvenliği yardımcı olur, ancak modern zero-day saldırıları çoğu zaman meşru kanallar üzerinden gelir: ele geçirilmiş bir yazılım güncellemesi, tüm filtreleri geçen zararlı bir e-posta eki veya internete açık uygulamalardaki bir güvenlik açığı.

Bu, bu araçların işe yaramaz olduğu anlamına gelmez. Tehditlerin büyük çoğunluğunu yakalarlar. Ancak zero-day saldırıları farklı bir yaklaşım gerektirir.

Bilinmeyene Karşı Savunma Oluşturmak

Bilmediğiniz bir şeyi yamalayamayacağınız için, koruma çok katmanlı savunma gerektirir. İşe yarayan yaklaşımlar şunlardır:

Zero Trust Mimarisi Uygulamak

Eski “kale ve hendek” güvenlik modeli, ağınızın içindeki her şeyin güvenilir olduğunu varsayar. Zero trust ise hiçbir şeyin güvenilir olmadığını kabul eder. Her erişim isteği doğrulanır, her kullanıcı kimlik doğrulamadan geçer, her cihaz kontrol edilir — nereden bağlandığına bakılmaksızın.

Bu yaklaşım, bir zero-day saldırısı başarılı olsa bile hasarı sınırlar. Bir saldırgan ilk erişimi elde etse bile, ağ içinde yatay hareket etmeye veya hassas verilere erişmeye çalışırken ek engellerle karşılaşır.

Agresif Yama Yönetimine Öncelik Vermek

Bilinmeyen güvenlik açıklarını yamalayamazsınız, ancak bilinenleri hızlıca ortadan kaldırabilirsiniz. Bu, saldırı yüzeyinizi küçültür ve saldırganları eski, belgelenmiş exploit’ler yerine değerli zero-day açıklarını harcamaya zorlar.

Zafiyet yönetimi platformumuz, dağıtık uç noktalar genelinde yama dağıtım sürecini otomatikleştirerek bu alanda özellikle etkili olduğunu kanıtladı. Sistem, eksik yamaları sürekli olarak tarar, kritik güncellemeleri önceliklendirir ve düzeltmeleri uzaktan dağıtabilir — çoğu zaman bir yamanın yayınlanmasından sonraki saatler içinde. Bir zero-day açığı keşfedildiğinde ve üretici bir yama yayınladığında, bu hızlı dağıtım yeteneği hayati önem taşır.

Davranış Tabanlı Tespitten Yararlanmak

Modern uç nokta tespit ve müdahale (EDR) araçları, yalnızca bilinen imzalar yerine şüpheli davranışları izler. Olağandışı süreç çalıştırmaları, beklenmeyen ağ bağlantıları veya anormal veri erişim kalıplarını işaretleyebilir — bunlar genellikle istismar faaliyetlerine eşlik eden davranışlardır.

Kapsamlı Varlık Envanteri Tutmak

Sahip olduğunuz şeyi bilmiyorsanız koruyamazsınız. Bizim gibi platformları kullanan güvenlik ekipleri, otomatik varlık keşfinin shadow IT unsurlarını ve sıklıkla zero-day hedefi hâline gelen unutulmuş sistemleri belirlemeye yardımcı olduğunu raporlamaktadır. Yamalanmamış her sunucu veya gözden kaçan her uygulama potansiyel bir giriş noktasıdır.

Uygulama Beyaz Listeleme Uygulamak

Zararlı yazılımları engellemeye çalışmak (kara listeleme) yerine, yalnızca onaylı uygulamaların çalışmasına izin verin (beyaz listeleme). Bu yaklaşım, kötü amaçlı yükleri çalıştırmaya çalışan exploit kodlarının etkisini önemli ölçüde azaltır.

Önleme Stratejilerine Hızlı Bakış:

- İhlalleri sınırlandırmak için ağı bölümlere ayırın

- En az ayrıcalık ilkesine dayalı erişim kontrolleri uygulayın

- Anormal davranış kalıplarını izleyin

- Sistemleri en güncel güvenlik yamalarıyla güncel tutun

- Mümkün olan her yerde çok faktörlü kimlik doğrulama kullanın

- Olay müdahale prosedürlerini düzenli olarak test edin

- Fidye yazılımlarının erişemeyeceği çevrimdışı yedekler bulundurun

Tehdit İstihbaratının Kritik Rolü

Zero-day açıklarının önünde olmak kristal kürelerle ilgili değildir — bilgi paylaşımıyla ilgilidir. Tehdit istihbaratı akışları, güvenlik araştırmacılarından, yazılım üreticilerinden, devlet kurumlarından ve dünya genelindeki kuruluşlardan gelen verileri bir araya getirir.

Yeni bir zero-day ortaya çıktığında, bundan derhal haberdar olmak istersiniz. İyi bir tehdit istihbaratı şunları sağlar:

- Aktif olarak istismar edilen güvenlik açıklarına dair erken uyarılar

- Bir zero-day saldırısına işaret edebilecek ihlal göstergeleri

- İstismar girişimlerini fark etmenize yardımcı olan saldırgan taktikleri

- Resmî yamalar yayınlanana kadar uygulanabilecek azaltma stratejileri

Zero-Day Savunma Kontrol Listeniz

Zero-day duruşunuzu geliştirmek için pratik bir eylem planı:

Acil Aksiyonlar:

- İnternete açık tüm sistemleri ve uygulamaları denetleyin

- Mümkün olan yerlerde otomatik güvenlik güncellemelerini etkinleştirin

- Yatay hareketi sınırlamak için ağ segmentasyonu uygulayın

- Tüm uç noktalarda EDR araçlarını devreye alın

- Kapsamlı loglama ve izleme sağlayın

Kısa Vadeli İyileştirmeler (1–3 ay):

- Bir tehdit istihbaratı paylaşım topluluğu kurun veya katılın

- Kritik sistemlerde uygulama beyaz listeleme uygulayın

- Zero-day’ler için özel olarak olay müdahale planı geliştirin ve test edin

- Acil yama dağıtım süreci oluşturun (24 saatten kısa hedef süre)

- Otomatik zafiyet taramasını yama yönetim sisteminizle entegre edin

Stratejik Girişimler (3–12 ay):

- Zero trust güvenlik mimarisine geçiş yapın

- Saldırganlardan önce açıkları keşfetmek için bug bounty programı uygulayın

- Öncelikli zafiyet bildirimleri için üreticilerle ilişkiler kurun

- Erken sızma girişimlerini tespit etmek için aldatma teknolojileri (honeypot) konuşlandırın

- Potansiyel zero-day saldırı vektörlerini belirlemek için düzenli penetrasyon testleri gerçekleştirin

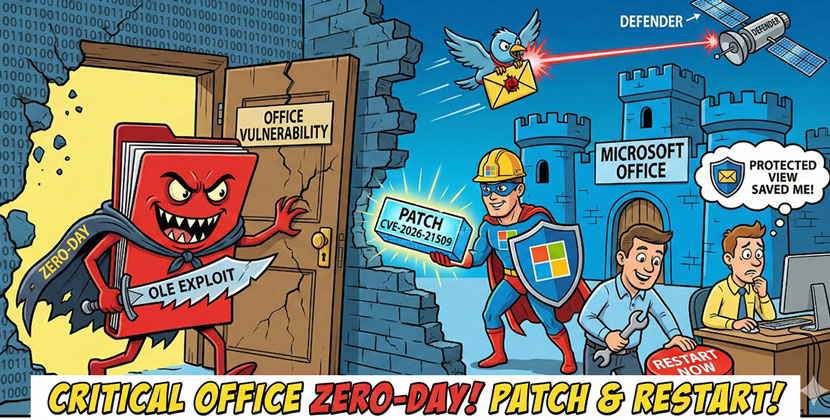

Yama Yönetiminin Zorunluluğu

Bir üretici bir zero-day yamasını yayınladığında, saat işlemeye başlar. Saldırganlar yamaları tersine mühendislikle analiz ederek güvenlik açığını anlamaya çalışır, ardından yamalanmamış sistemleri hedefleyen exploit’ler geliştirir. Bir zamanlar zero-day olan durum, yama ile istismar arasında bir yarışa dönüşür.

Kuruluşların şu yeteneklere sahip sistemlere ihtiyacı vardır:

- Yamaların ne zaman yayınlandığını tespit edebilmek

- Hangi sistemlerin savunmasız olduğunu değerlendirebilmek

- Yamaları üretim dışı ortamlarda test edebilmek

- Güncellemeleri etkilenen tüm sistemlere hızla dağıtabilmek

- Kurulumun başarıyla tamamlandığını doğrulayabilmek

Önleme Başarısız Olduğunda: Olay Müdahalesi

Bir zero-day’in eninde sonunda savunmalarınızı aşacağını varsayın. Önemli olan, bunu ne kadar hızlı tespit edip müdahale ettiğinizdir.

Tespit göstergeleri şunları içerebilir:

- Olağandışı dış ağ trafiği

- Beklenmeyen yetki yükseltmeleri

- Yeni zamanlanmış görevler veya servisler

- Hassas verilere yetkisiz erişim

- Sistemlerin düzensiz veya anormal davranması

Müdahale öncelikleri şunlar olmalıdır:

- Etkilenen sistemleri yayılmayı önlemek için izole etmek

- Adli analiz için kanıtları korumak

- İhlalin kapsamını değerlendirmek

- Geçici önlemler uygulamak (IP engelleme, servisleri devre dışı bırakma)

- Yamalar yayınlanır yayınlanmaz uygulamak

- Savunmaları geliştirmek için olay sonrası değerlendirme yapmak

Hız her şeydir. Bir ihlalin dakikalar içinde mi yoksa günler sonra mı tespit edildiği; küçük bir olay ile felaket boyutunda bir veri ihlali arasındaki farkı belirleyebilir.

Zafiyet Yönetimi Temeli

Zero-day koruması tek başına var olmaz — sağlam zafiyet yönetimi uygulamaları üzerine inşa edilir. Temel yama yönetiminde zorlanan kuruluşlar, kritik bir zero-day ortaya çıktığında bunalmaya mahkûm olur.

Temellerden başlayın:

- Sahip olduğunuz varlıkların neler olduğunu ve nerede bulunduklarını bilmek

- Her sistemde hangi yazılım sürümlerinin çalıştığını anlamak

- Zafiyetleri istismar edilebilirlik ve iş etkisine göre önceliklendirmek

- Rutin güncellemeler için öngörülebilir bir yama döngüsü sürdürmek

- Düzenli güvenlik egzersizleriyle refleks geliştirmek

Alt Satır

Zero-day exploit’leri siber güvenlikteki en ciddi tehditlerden bazılarını temsil eder, ancak durdurulamaz değildir. Her zero-day saldırısını engelleyemesiniz de, ihlalleri hızlıca tespit eden, ağ segmentasyonu ve erişim kontrolleriyle hasarı sınırlayan ve savunmalar başarısız olduğunda etkili şekilde yanıt verebilen dayanıklı sistemler oluşturabilirsiniz.

En iyi performansı gösteren kuruluşlar, mutlaka en büyük güvenlik bütçelerine sahip olanlar değildir. Bunlar:

- Zafiyet yönetimini sadece kriz zamanlarında değil, her gün ciddiye alanlar

- Varlıkları ve yama durumları üzerinde kapsamlı görünürlük sağlayanlar

- İhtiyaç duymadan önce olay müdahalesi pratiği yapanlar

- Tehdit istihbaratını sektör paydaşları ve iş ortaklarıyla paylaşanlar

- Modern tehditlerin gerektirdiği hıza ulaşmak için otomasyona yatırım yapanlar

Zero-day açıkları ortaya çıkmaya devam edecek. Asıl soru, bunlarla karşılaşıp karşılaşmayacağınız değil, gerçekleştiğinde hazır olup olmayacağınızdır.

Sonraki Adımlar: Mevcut yama yönetimi sürecinizi denetleyerek başlayın. Kritik bir güvenlik güncellemesini yayınlandıktan sonraki 24 saat içinde devreye alamıyorsanız, daha iyi sistemlere ihtiyacınız var demektir. Varlıklarınız ve yama durumları hakkında tam görünürlüğünüz yoksa, işe buradan başlayın. Ve hâlâ manuel süreçlere güveniyorsanız, altyapınızla birlikte ölçeklenebilen otomasyon platformlarına yönelin — çünkü bir zero-day ortaya çıktığında, manuel süreçler yeterince hızlı olmayacaktır.

Action1 Hakkında

Action1, birçok Fortune 500 şirketi tarafından güvenilen otonom bir uç nokta yönetim platformudur. Bulut tabanlıdır, sınırsız ölçeklenebilir, yüksek güvenliklidir ve 5 dakika içinde yapılandırılabilir — çalışır ve ilk 200 uç nokta için her zaman ücretsizdir, herhangi bir fonksiyonel kısıtlama içermez. VPN gerektirmeden, eşler arası yama dağıtımı ve gerçek zamanlı zafiyet değerlendirmesiyle otonom işletim sistemi ve üçüncü parti yamalamaya öncülük ederek rutin iş yükünü ortadan kaldırır, fidye yazılımı ve güvenlik risklerini önceden engeller ve dijital çalışan deneyimini korur. 2025 yılında Action1, Inc. 5000 tarafından Amerika’nın en hızlı büyüyen özel yazılım şirketi olarak tanınmıştır. Şirket, daha önce milyar dolarlık bir siber güvenlik şirketi olan Netwrix’i kurmuş Amerikalı girişimciler Alex Vovk ve Mike Walters tarafından yönetilmektedir.