Kritik Microsoft Office Zero-Day Açığı İçin Yamalar Yayınlandı: Bilmeniz Gerekenler

Microsoft, kullanıcıların sadece bir belgeyi açmasıyla tetiklenebilen ve aktif olarak istismar edildiği tespit edilen kritik bir “zero-day” güvenlik açığı için acil uyarı yayınladı ve gerekli yamaları kullanıma sundu.

CVE-2026-21509 koduyla takip edilen bu güvenlik açığı, siber güvenlik dünyasında geniş yankı uyandırdı. İşte bu tehdit hakkında bilmeniz gerekenler ve almanız gereken önlemler.

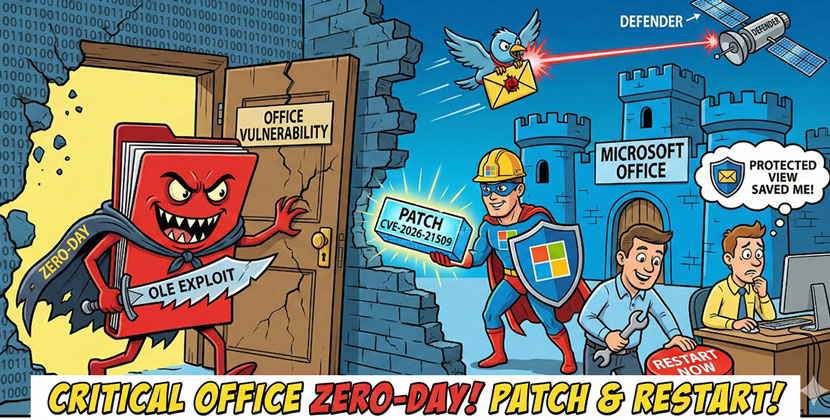

Açığın Kaynağı: Eski OLE Formatı

SANS Enstitüsü’nden Johannes Ullrich’e göre, bu ciddi açığın temel nedeni Microsoft Office’in hala eski OLE (Object Linking and Embedding) belge formatını destekliyor olması.

Normal şartlarda Office makroları internetten indirilen belgeler için otomatik olarak engellenir. Ancak bu yeni exploit, saldırganların OLE bileşenlerini kullanarak makro benzeri zararlı eylemler gerçekleştirmesine ve Microsoft’un bu bileşenler için geliştirdiği koruma kalkanlarını atlatmasına (bypass) olanak tanıyor.

Etkilenen Sürümler ve Çözüm Yolları

Güvenlik açığı 7.8 CVSS puanı ile “ciddi” kategorisinde sınıflandırılmış durumda. Kullandığınız Office sürümüne göre yama süreci farklılık gösteriyor:

- Office 2021 ve Sonrası: Bu sürümler için yama otomatik olarak uygulanmaktadır. Ancak yöneticilerin dikkat etmesi gereken kritik nokta, korumanın devreye girmesi için uygulamanın yeniden başlatılması gerektiğidir.

- Office 2016 ve Office 2019: Bu sürümler otomatik güncelleme kapsamında değildir. Sistem yöneticilerinin ilgili yamaları manuel olarak indirip yüklemesi gerekmektedir.

Uzmanlardan Acil Çağrı

Sektör uzmanları, bu açığın sosyal mühendislik saldırılarında (örneğin kullanıcıyı zararlı bir eki açmaya ikna etmek) oldukça etkili olduğuna dikkat çekiyor.

Action1 Güvenlik Açığı Araştırma Direktörü Jack Bicer, durumun ciddiyetini şu sözlerle vurguluyor:

“Güvenlik ekipleri ve CISO’lar için aciliyet gerçektir: Beklemeyin, bu güncellemeyi hemen önceliklendirin ve korumanın gecikmeden devreye girmesi için tüm Office uygulamalarının yeniden başlatıldığından emin olun.”

Ek Güvenlik Katmanları

ABD Siber Güvenlik ve Altyapı Güvenliği Ajansı (CISA), bu açığı “Bilinen İstismar Edilen Güvenlik Açıkları” kataloğuna ekledi. Microsoft ise kullanıcıları şu konularda uyarıyor:

- Microsoft Defender: Mevcut tespit mekanizmaları ile bu istismarı engelleme yeteneğine sahiptir.

- Korumalı Görünüm (Protected View): Office’in varsayılan “Korumalı Görünüm” ayarı, internetten gelen dosyalar için ekstra bir koruma katmanı sağlar.

- Bilinmeyen Kaynaklar: Güvenlik uyarılarına dikkat edilmeli ve bilinmeyen kaynaklardan gelen dosyalarda “Düzenlemeyi Etkinleştir” seçeneği kullanılmamalıdır.

Bu güvenlik açığı, e-posta ağ geçitleri ve uç nokta koruma çözümlerinin önemini bir kez daha hatırlatırken, en etkili savunmanın yazılımları güncel tutmak olduğunu gösteriyor.

Mehmet Aydın Güneş