Dijitalleşme hızının baş döndürücü olduğu günümüzde, şirketlerin siber güvenlik algısı artık “olsa iyi olur” seviyesinden “olmazsa olmaz” bir hayatta kalma meselesine dönüştü. Bir siber güvenlik danışmanı olarak sahada gördüğüm en net tablo şu: Saldırganlar sürekli gelişiyor, ancak savunma tarafındaki en büyük zafiyetler genellikle teknolojiden değil, süreç ve insan hatalarından kaynaklanıyor.

Bu yazıda, siber güvenlik danışmanlığı sürecinin perde arkasını, şirketlerin yaptığı yaygın hataları ve doğru çözüm stratejilerini ele alacağız.

- Buzdağının Görünmeyen Yüzü: Neden Danışmana İhtiyaç Duyulur?

Şirketlerin kapımızı çalmasının genellikle iki ana nedeni vardır: Ya bir kriz yaşanmıştır (Post-Incident) ya da yaklaşan bir denetim (KVKK, ISO 27001 vb.) vardır. Ancak sahadaki gerçek sorunlar, bu tetikleyici olaylardan çok daha derindir.

Müşterilerimizde en sık karşılaştığımız sorunların başında kimlik yönetimi zafiyetleri ve fidye yazılımları (ransomware) geliyor. Ancak daha sinsi bir tehlike olan “Gölge BT” (Shadow IT), yani bilgi işlem departmanının haberi olmadan çalışanlar tarafından kullanılan güvensiz uygulamalar, şirketlerin saldırı yüzeyini sessizce genişletiyor.

- Röntgeni Çekmek: Teknik Analiz ve “Görünmeyeni Görmek”

Bir danışman olarak sahaya indiğimizde, eldeki teknik veriler genellikle buzdağının sadece görünen kısmıdır. Gerçek riskleri ortaya çıkarmak için standart bir taramanın ötesine geçmek, bir “hacker” gibi düşünmek gerekir. Teknik analiz sürecimiz genellikle dört ana katmanda derinleşir:

- Saldırı Yüzeyi Haritalaması: İlk adım, şirketin dijital ayak izini çıkarmaktır. Sadece bilinen sunucular değil; unutulmuş test ortamları, geliştiricilerin açtığı geçici portlar veya yıllardır güncellenmemiş IoT cihazları… Saldırganlar genellikle ana kapıdan değil, bu unutulmuş “arka pencerelerden” girer.

- Active Directory (AD) Hijyeni: Kurumsal yapılarda AD, “krallığın anahtarıdır”. Analizlerimizde genellikle; süresi dolmayan şifreler, yıllardır giriş yapılmamış “hayalet” kullanıcı hesapları ve gereğinden fazla yetkilendirilmiş servis hesaplarını ararız.

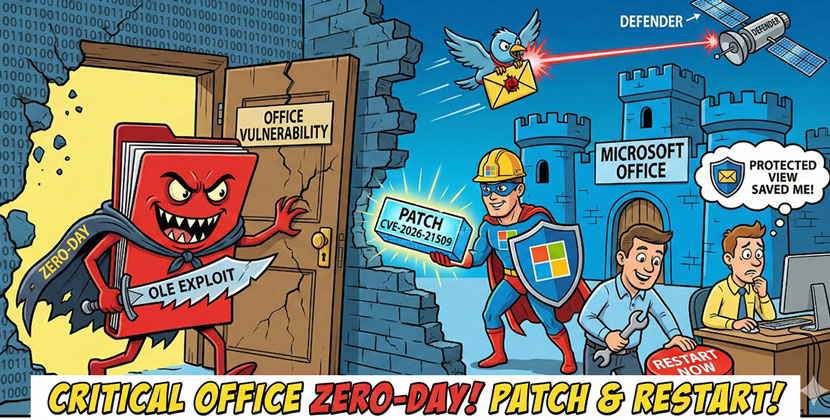

- Yama Yönetimi: Sadece “Windows güncellemesi yapmak” yeterli değildir. Üçüncü parti yazılımların (Adobe, Java vb.) güncelliği kritiktir. Çoğu ihlal, “Zero-Day” açıklarından değil, yaması aylar önce yayınlanmış bilinen açıklardan gerçekleşir.

- Ağ Segmentasyonu: “Bir kullanıcı bilgisayarı ele geçirilirse, saldırgan buradan veritabanı sunucusuna doğrudan erişebilir mi?” sorusu bizim için hayati önem taşır. Düz (flat) ağ yapıları, saldırganın işini kolaylaştırırken savunmayı imkansız kılar.

- Çözüm Seçimi: “En İyisi” Değil, “En Uygunu”

Sektörde sıkça yapılan bir hata, ürün odaklı düşünmektir. Oysa çözüm seçerken kriterimiz “Yönetilebilirlik” olmalıdır. 500 çalışanı olan ama tek kişilik bir IT ekibine sahip bir şirkete, sürekli bakım gerektiren karmaşık bir DLP (Veri Sızıntısı Önleme) ürünü kurmak, güvenlik değil karmaşa üretir.

- PAM (Ayrıcalıklı Erişim Yönetimi): Eğer şirkette çok fazla dış tedarikçi varsa veya “admin” şifreleri elden ele dolaşıyorsa,

- Zafiyet Yönetimi: Sistemler dinamikse ve sürekli yama gerektiriyorsa,

- SIEM/Monitoring: Olaylara anlık müdahale edecek bir SOC ekibi (veya hizmeti) varsa anlamlıdır.

- Denklemin Zor Kısmı: Yönetim, Bütçe ve “Güvenlik Kültürü”

Teknik sorunların bir şekilde çözümü vardır; bir yama geçersiniz, bir kural yazarsınız ve sorun kapanır. Ancak siber güvenlikte asıl savaş, bütçe masalarında verilir.

- Güvenlik Bir Maliyet Değil, Yatırımdır: Yönetim kurulları siber güvenliği genellikle “para yutan bir kara delik” olarak görme eğilimindedir. Bizim görevimiz, bu algıyı ROSI (Güvenlik Yatırımının Geri Dönüşü) perspektifine çevirmektir. Verilerinizi kaybetmenin maliyeti, onu koruyacak çözümün maliyetinden yüksekse, bu bir gider değil, karlı bir sigorta yatırımıdır.

- Risk Odaklı Bütçeleme: Milyon dolarlık bir sistemi korumak için 100 liralık bütçe ayırmak ne kadar mantıksızsa, önemsiz veriler için devasa yatırımlar yapmak da o kadar yanlıştır. Bütçe kısıtlıysa; pahalı donanımlar yerine sıkılaştırma (hardening) ve farkındalık gibi yöntemlere öncelik veririz.

- Kültür Faktörü: En pahalı güvenlik yazılımını da alsanız, CEO şifresini post-it ile monitörüne yapıştırıyorsa o bütçe boşa harcanmıştır. Güvenlik, IT departmanının sorumluluğu değil, şirketin kurumsal kültürü olmalıdır.

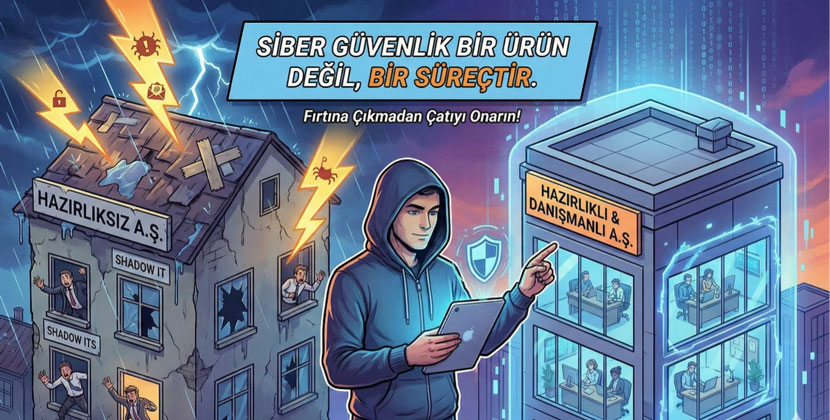

Sonuç: Fırtına Çıkmadan Çatıyı Onarmak

Tüm bu teknik analizler, yönetim süreçleri ve bütçe dengeleri tek bir gerçeğe işaret ediyor: Siber güvenlik, bir varış noktası değil, süreklilik gerektiren bir disiplindir. Bugünün “güvenli” sistemi, yarın keşfedilecek yeni bir zafiyetle “riskli” hale gelebilir. Saldırganlar mesai yapmaz ve sadece bir kez başarılı olmaları yeterlidir; oysa biz savunma tarafında her zaman başarılı olmak zorundayız.

Danışmanlık tecrübelerim gösteriyor ki; siber güvenlik bütçesini bugün “gereksiz maliyet” olarak gören şirketler, yarın fidye yazılımları karşısında çok daha ağır bedeller ödüyor.

Şimdi arkanıza yaslanın ve şu kritik soruyu kendinize dürüstçe sorun:

“Şirketimin dijital kapıları kilitli olabilir, peki ya teknik analizde bahsettiğimiz o ‘unutulmuş pencereler’? Bir sabah tüm ofis ekranlarında ‘Dosyalarınız Şifrelendi’ uyarısını gördüğünüzde devreye girecek, test edilmiş bir planınız var mı? Yoksa o planı o panik anında mı yapmaya çalışacaksınız?”

Unutmayın; kriz gelmeden önlem almak, kriz anında paniklemekten her zaman daha ucuz ve kolaydır.

Mehmet Aydın Güneş